Défense & Sécurité

CERTIFICATION PAR L’EAL

(EVALUATION ASSURANCE LEVEL) EAL4.

CERTIFICATION PAR LE NIAP

(NATIONAL INFORMATION ASSURANCE PARTNERSHIP) VERSION 4.0

Les systèmes audiovisuels et informatiques grand public ne sont pas conçus pour des applications de commande et de contrôle sécurisées. Le domaine de la défense informatique fait face à une augmentation constante des menaces, allant de l’accès aux données via des ports USB non sécurisés à des attaques sophistiquées utilisant des codes malveillants ou exploitant des activités internes.

Dans le domaine de la défense & sécurité, ces systèmes jouent un rôle primordial en fournissant des informations provenant de différentes sources pour surveiller, coordonner et prendre des décisions stratégiques rapides en temps réel.

Elecdan propose une solution complète conçue pour contrer ces menaces non autorisé par le biais de plusieurs caractéristiques spécifiques à nos produits.

Qu'est ce que la certification par l'EAL ?

Le Common Criteria (CC) EAL4+ est une certification de sécurité pour les produits informatiques, indiquant qu’ils ont subi une évaluation rigoureuse pour garantir un niveau élevé de sécurité. EAL4 représente un niveau substantiel d’assurance, et le « + » indique des exigences supplémentaires pour une protection renforcée. Cette certification assure que le produit résiste efficacement aux menaces de sécurité considérables

Qu'est ce que la certification NIAP PP4.0 ?

Le NIAP PP4.0 (Protection Profile version 4.0) est une norme de sécurité développée par le National Information Assurance Partnership pour évaluer et certifier la sécurité des produits informatiques selon des critères rigoureux. Elle garantit que les produits offrent une protection adéquate contre les menaces en respectant les exigences des Common Criteria (ISO/IEC 15408). Les produits certifiés subissent des tests exhaustifs et des mises à jour régulières pour maintenir leur sécurité.

CERTIFIÉ PAR L’EAL (EAL4+) ET LE NIAP (PP4.0)

Développé en collaboration avec des experts en sécurité, les extendeurs sont conçus pour répondre aux spécifications gouvernementales et militaires les plus strictes.

Ces produits (suivant les versions) sont conformes aux normes de sécurité informatique les plus élevées du NIAP PP4.0 (National Information Assurance Partnership) version 4.0 et certifié ISO/IEC 15408 Common Criteria (CC) EAL4+. Cela garantit une protection à jour contre les risques de fuites de données.

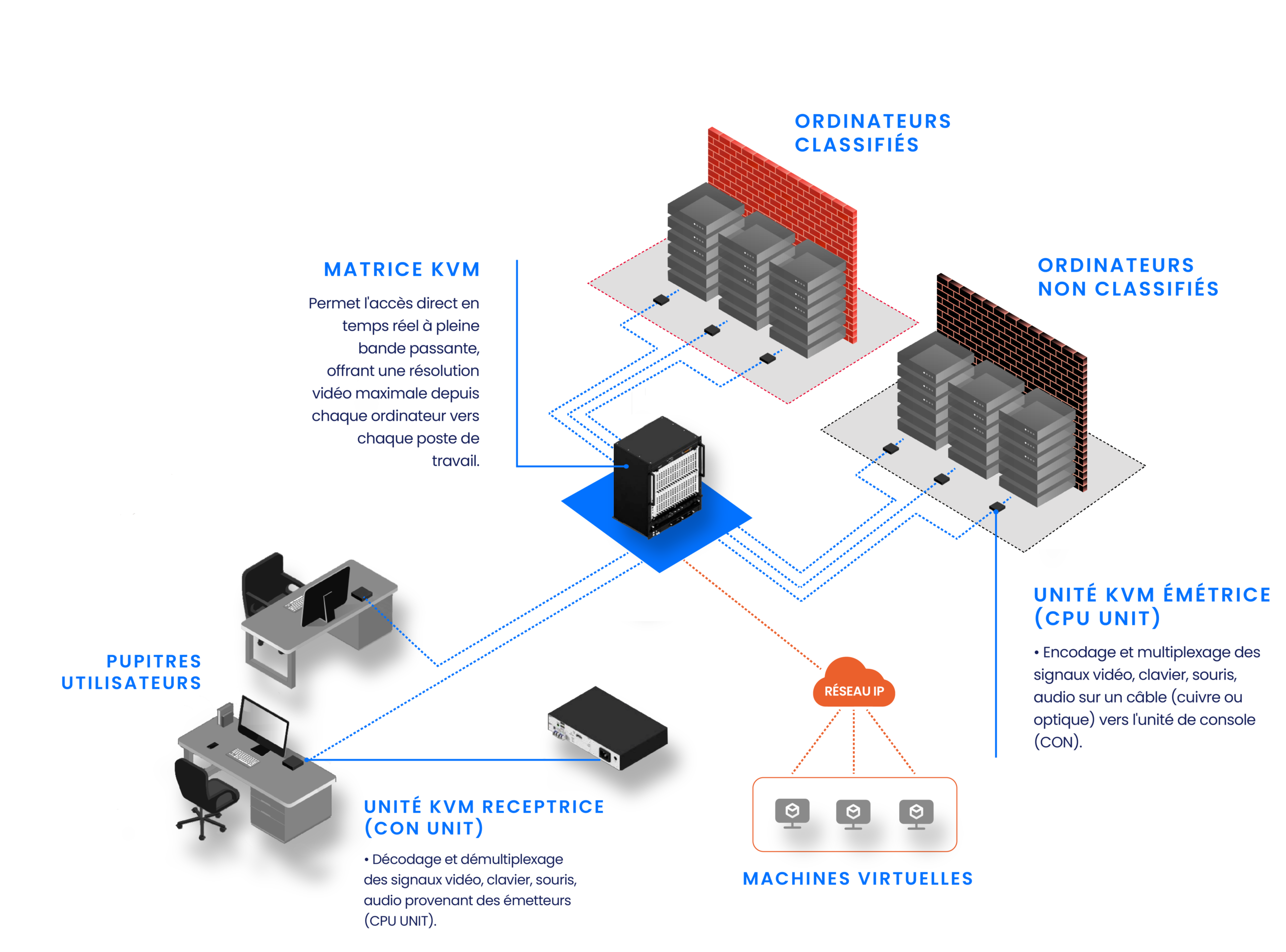

SÉPARATION ROUGE / NOIR

En combinaison avec une matrice KVM Tera et les déports KVM Vario, il est possible de mettre en place une configuration sécurisée de points finaux classifiés et non classifiés.

ACCÈS FLEXIBLE ET SÉCURISÉ

Les systèmes KVM permettent aux utilisateurs de sélectionner et de contrôler n’importe quel ordinateur situé dans une salle technique sécurisée à accès restreint via la matrice KVM Tera.

La matrice KVM Tera est le système de routage central qui fournit un environnement sûr et protégé contre les risques de cyberattaques. Chaque flux de signaux clavier, vidéo, souris provenant d’une machine est strictement séparé d’une autre machine dans un canal de transmission dédié et aucun chevauchement des signaux entre canaux n’est possible lors d’une commutation d’affichage.

Les avantages de la solution

Centralisation des flux vidéo

Nos solutions permettent aux salles de contrôle d’être la plateforme centrale où les informations sont recueillies, analysées, traitées et partagées en temps réel, ce qui permet de maintenir une situation opérationnelle en alerte et de réagir rapidement aux événements.

Nos solutions sont adaptées à tous types de lieux : air-terre-mer et répondent aux besoins opérationnels des centres de commandement. Elles s’adaptent à tous types d’infrastructures fixes (bâtiments) ou postes de communication opérationnels mobiles (véhicules, shelter).

Accès et commutation sans latence

Nos solutions KVM sont constitués de point de terminaison émetteurs et récepteurs. Les émetteurs KVM se branchent sur les ports clavier, vidéo et souris de vos ordinateurs et transcodent ces signaux pour les transmettre via un câblage dédié à l’un des boîtiers récepteurs sur le bureau de la console d’un opérateur qui décode le signal sur lequel sont connectés un clavier, une vidéo et une souris.

Grâce à une conception avancée à faible latence, l’expérience utilisateur est la même que si l’ordinateur était sur le bureau.

Des matrices KVM avec commutation sécurisée se situent entre les ordinateurs et les utilisateurs et offrent l’accès aux flux sur demande.

Suppression des risques de données par périphérique mémoire USB

Nos systèmes KVM sécurisés diffusent uniquement des paquets de pixels depuis le processeur pour afficher les images de l’ordinateur. Depuis le bureau de l’utilisateur, le transport de données est strictement limité aux signaux du clavier et de la souris pour contrôler le processeur. Tous les systèmes informatiques sensibles, en particulier ceux ayant des disques durs, ports USB et données sont tenus à l’écart des opérateurs et installés dans des zones restreintes accessibles uniquement aux gestionnaires et administrateurs disposant d’accès valides et authentifiés.

Critères et normes de sécurité

Nos architectures se basent sur des produits disposant de la certification Critères Communs EAL4+ pour le partage de périphériques multi-classes, conformément aux normes NIAP PP4 pour prendre en compte des ordinateurs pouvant appartenir à des réseaux classifiés et non classifiés (ou multi-classes selon les classifications OTAN d’assurance de l’information). Les bonnes pratiques d’assurance de l’information exigent qu’il n’y ait aucune possibilité de fuite de données d’une classe de réseau à une autre, ni même d’accès à des informations classifiées à partir d’un réseau non classifié.

Risque d’espionnage par captation des signaux

Certains produits sont certifiés TEMPEST pour répondre aux critères OTAN SDIP-27 Niveau B et Niveau C / Zone OTAN 1+2 conformément à la mesure de zone courte. Ces systèmes offrent un haut niveau de sécurité, y compris des listes de contrôle d’accès (par exemple, séparation rouge/noir pour un environnement de niveau de sécurité) et isolent les points de terminaison pour empêcher complètement les fuites de données ou les écoutes clandestines.

Produits recommandés

CONTRÔLEUR DE MUR D’IMAGES J400 JUPITER

La série J des contrôleurs de mur d’images matériels est basée sur la technologie LightSpeed qui permet la capture, le zoom, la transmission et le cadrage ultra-rapides des signaux vidéo.

MATRICE KVM IHSE DRACO TERA ENTERPRISE

Matrice KVM modulaire hautes performances pour la distribution bidirectionnelle de signaux vidéo, audio et données haute définition sur Cat X, fibre optique et SDI. Disponible jusqu’à 48, 80, 160, 288 et 576 ports d’E/S.

EXTENDEURS KVM DRACO VARIO IHSE

Les extendeurs sécurisées isolées KVM Draco vario sont certifiées CC EAL4+ et conformes à NIAP PP 4.0, répondant aux exigences obligatoires pour les applications liées à la sécurité dans le monde entier.

Parlez à un expert aujourd'hui et obtenez un devis gratuit !

Ressources

INFRASTRUCTURE DE COMMANDEMENT ET DE CONTRÔLE

Nos solutions sont adaptées à tous types de lieux : air-terre-mer et répondent aux besoins opérationnels des centres de commandement. Elles s’adaptent à tous types d’infrastructures fixes (bâtiments) ou postes de communications opérationnels mobiles (véhicules, shelter).

POSTE DE COMMANDEMENT OPÉRATIONNEL (PCO) & POSTE CENTRAL DE SÉCURITÉ (PCS)

L’enjeu des postes modernes de commandement opérationnel (PCO) ou poste de sécurité (PCS) est de gérer efficacement les événements pour raccourcir la prise de décision et faciliter les interventions décidées par les opérateurs.

Découvrez nos autres solutions métiers :

Transport autoroutier

Poste Centralisé d'Exploitation PCE

Transport aérien & gestion aéroportuaire

Transport ferroviaire

Contrôle du Trafic Centralisé CTC

Centre de Surveillance Urbain

Besoin de ressources supplémentaires ?

Nos

vidéos

Visionnez nos vidéos présentations des produits et nos tutoriels d’installation.

Nos fiches

techniques

Plongez dans une expérience 3D pour découvrir nos solutions pour vos salles de contrôle.